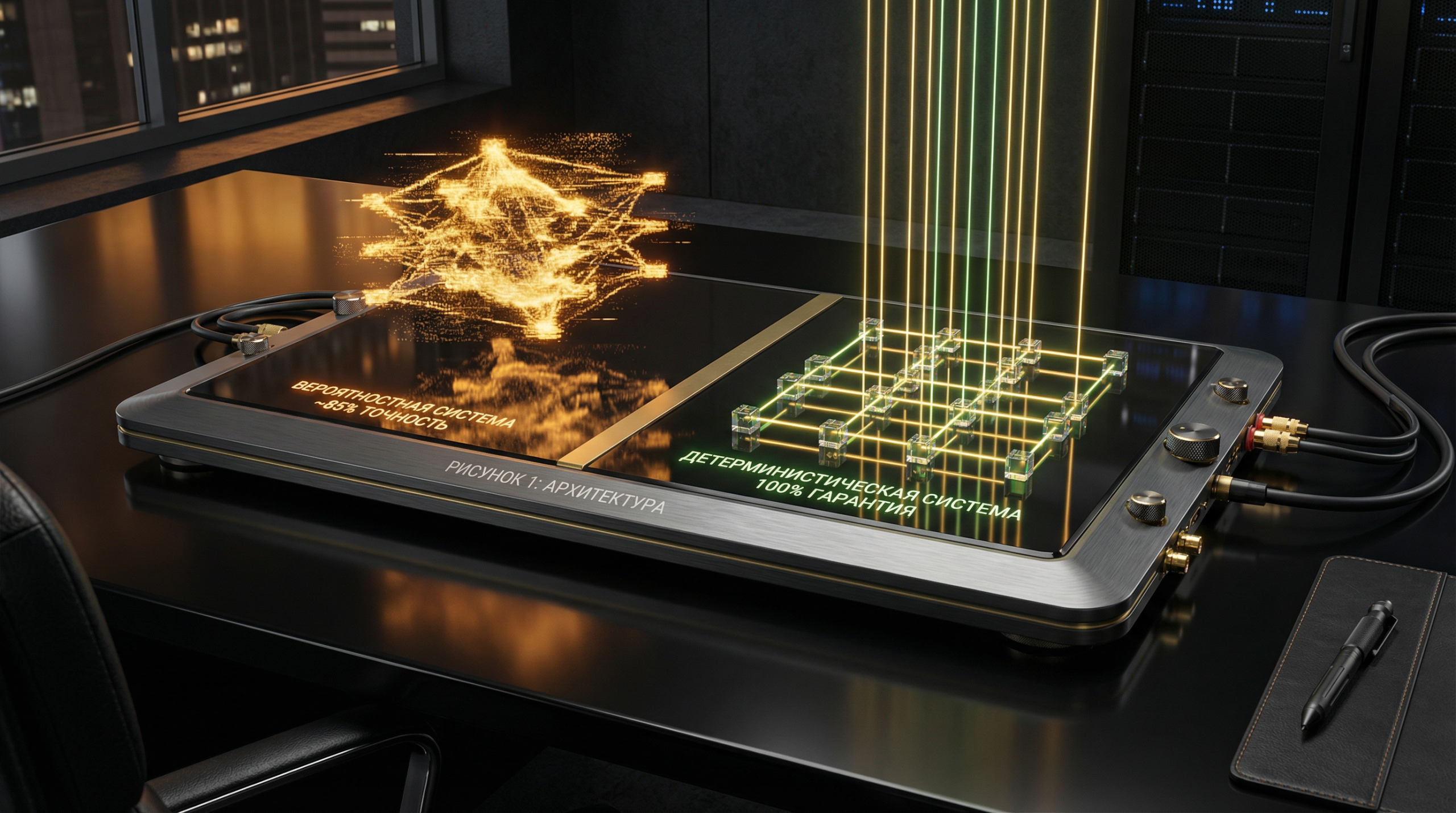

ВЕРОЯТНОСТНЫЕ КАЛЬКУЛЯТОРЫ ПРОТИВ ДЕТЕРМИНИСТИЧЕСКИХ ГАРАНТИЙ

Одна технологическая проблема, две цены за неудачу

ГОСУДАРСТВЕННЫЕ И СТРАТЕГИЧЕСКИЕ ПРИОРИТЕТЫ

Контекст. Современные системы, зависящие от внешних архитектур, создают потенциальные уязвимости в критической инфраструктуре и стратегических процессах принятия решений.

Требование. Технологическая независимость. Полная документированность решений. Возможность национального контроля над ключевыми процессами.

Приоритет. Архитектуры, обеспечивающие суверенитет технологических стеков и прозрачность в критических операциях.

ИНЖЕНЕРНЫЕ И НАУЧНЫЕ ТРЕБОВАНИЯ

Техническая проблема: текущие трансформеры достигают асимптотического предела в масштабировании. Дальнейший прогресс требует архитектурной переоценки, а не просто увеличения вычислительных ресурсов.

Математическая необходимость. Вероятностные модели не кодируют каузальные отношения. Это создаёт систематические ограничения на редких или экстраполяционных случаях.

Решение. Гибридные архитектуры, объединяющие формальную верификацию с нейронными компонентами. Математическая строгость с практической эффективностью.

Рисунок 1: Архитектурное различие между вероятностной и детерминистической системой управления

ТРИАДА АРХИТЕКТУРНЫХ ПРЕИМУЩЕСТВ: НЕЗАВИСИМОСТЬ → ВЕРИФИКАЦИЯ → ЭФФЕКТИВНОСТЬ

Три независимых измерения системы, каждое критично для различных категорий задач

ТЕХНОЛОГИЧЕСКАЯ НЕЗАВИСИМОСТЬ

On-Premise Architecture

Архитектурное решение. Полная локализация вычислительных процессов. Отсутствие зависимостей от облачных сервисов третьих лиц.

Компоненты архитектуры:

- Вычислительное оборудование размещается в контролируемой инфраструктуре

- Обработка данных выполняется локально без передачи на внешние серверы

- Использование верифицированных и независимых технологических стеков

- Опциональная аппаратная изоляция для критических операций

Стратегическое преимущество: Независимость от внешних факторов. Непрерывная работоспособность при различных сценариях глобальной нестабильности. Полный контроль над жизненным циклом системы.

«Система под собственным контролем. Все процессы документированы и верифицируемы. Это создаёт условия для полной независимости стратегических операций.»

— Принцип технологического суверенитета

ФОРМАЛЬНАЯ ВЕРИФИКАЦИЯ

Mathematical Guarantees

Методологический подход. Каждый вывод и решение системы поддерживается формальным доказательством, а не статистической оценкой вероятности.

Механизм верификации:

- Правила системы формализованы в строгой логической нотации

- Перед выполнением любого действия проверяются критические инварианты

- При нарушении инвариантов действие блокируется с явным обоснованием

- Математическое доказательство генерируется автоматически и проверяется независимо

Пример логического правила: «Если параметр защиты (X) установлен в ‘критический’ И параметр риска(X) превышает пороговое значение → действие запретить операцию». Это не предположение. Это логический закон, справедливый при заданных параметрах.

«Формальная верификация исключает неопределённость в критических операциях. Система не может принять решение, выходящее за пределы доказанного логического пространства.»

— Принцип математической строгости

ОПТИМИЗАЦИЯ РЕСУРСОВ

Computational Efficiency

Проблема масштабирования. Вероятностные модели требуют экспоненциального увеличения вычислительных ресурсов при увеличении производительности.

Альтернативный подход:

- Символическое рассуждение и логические операции.

- Алгоритмическая сложность O(n log n) вместо полиномиальных функций.

Сравнительные метрики.

Практическое значение: На одной стандартной вычислительной системе возможно выполнять объём работ, требующий для альтернативных архитектур целой инфраструктуры обработки данных.

«Эффективность — это не только скорость, это архитектурное превосходство. Математически обоснованный подход к управлению ресурсами создаёт условия для масштабирования без экспоненциального роста затрат.»

— Принцип инженерной оптимизации

Синтез архитектуры. Эти три измерения — независимость, верификация и эффективность — образуют единую систему. Каждое измерение вносит свой вклад в решение различных категорий задач.

ДВУХСЛОЙНАЯ АРХИТЕКТУРА: ВОСПРИЯТИЕ И УПРАВЛЕНИЕ

Как система интегрирует нейронные компоненты с формальными механизмами контроля

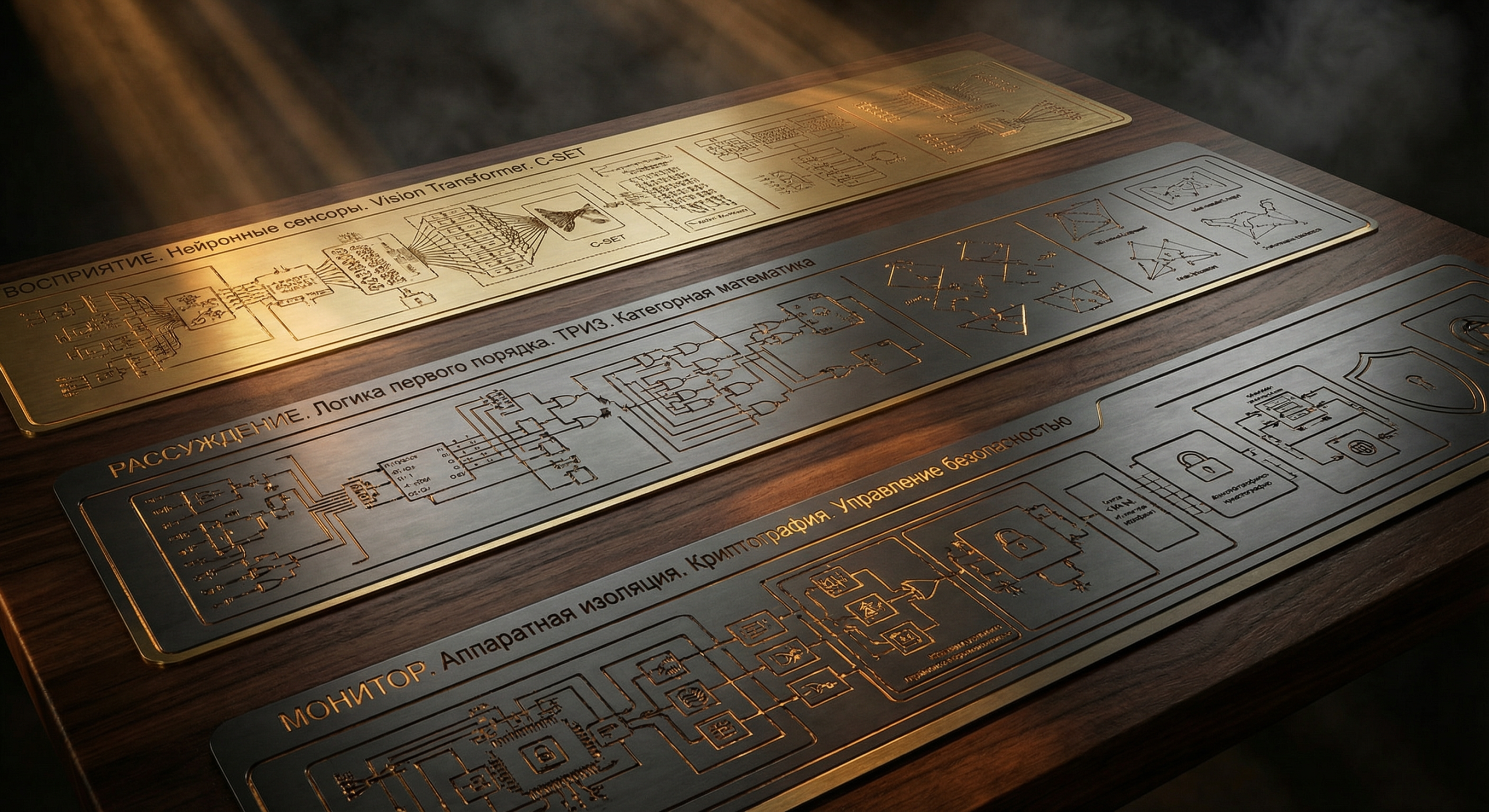

Рисунок 2: Трёхслойная архитектура системы управления

СЛОЙ 1: ВОСПРИЯТИЕ И ОБРАБОТКА ИНФОРМАЦИИ

НЕЙРОННЫЙ КОМПОНЕНТ: ПРЕОБРАЗОВАНИЕ ДАННЫХ В СТРУКТУРИРОВАННОЕ ПРЕДСТАВЛЕНИЕ

Процесс трансформации:

Сырые входные данные

↓

Нейронная сеть (извлечение признаков)

↓

Не-вероятностное представление

↓

C-Set (Структурированное множество категорий)

{

"объект_1": {

"класс": "Объект типа A",

"координаты": [120, 340],

"параметр_ориентации": 45°,

"параметр_скорости": 25 м/с

},

"объект_2": {

"класс": "Объект типа B",

"координаты": [500, 200],

"параметр_материала": "бетон",

"параметр_заполнения": 0.95

}

}

Функциональное преимущество: Структурированное представление обеспечивает формальный способ работы с данными. Возможен явный запрос к системе: «Какие объекты находятся в определённой пространственной конфигурации?» — система выдаёт точный ответ без стохастической неопределённости.

↓

СЛОЙ 2: ЛОГИЧЕСКОЕ РАССУЖДЕНИЕ И СИНТЕЗ РЕШЕНИЙ

СИМВОЛИЧЕСКИЙ КОМПОНЕНТ: ЛОГИКА, ТРИЗ И КАТЕГОРНАЯ ТЕОРИЯ

Входные данные: Структурированное представление из Слоя 1

Формализованная логика рассуждений:

// Правило 1: Защита категории уязвимых систем

∀X, Y:

Объект(X, критический_класс) ∧ Объект(Y, защищаемый_класс) ∧

Видимость_между(X, Y) ∧ Расстояние(X, Y) < пороговое_значение

→ Действие(Запретить_деструктивные_операции)

// Правило 2: Разрешение действий для целевых объектов

∀X:

Объект(X, целевой_класс) ∧ Находится_в_зоне(X, разрешённая) ∧ Условия_безопасности(X)

→ Действие(Разрешить_операцию_с_подтверждением)

// Правило 3: Неоднозначные или пограничные случаи

∀X:

Вероятность_класса_1(X) ∈ [0.3, 0.7] ∧ Вероятность_класса_2(X) ∈ [0.3, 0.7]

→ Действие(Передать_на_рассмотрение_оператора)

Метод разрешения сложных противоречий (ТРИЗ):

Задача оптимизации: "Как достичь параметра А, не ухудшив параметр Б?"

(Классическое противоречие инженерного дизайна)

Методология:

1. Определить пару противоречащих параметров

2. Обратиться к матрице принципов разрешения противоречий

3. Получить рекомендованные инженерные принципы

4. Синтезировать кандидатов решений из этих принципов

5. Ранжировать и тестировать на применимость к конкретной задаче

Результат: Новые подходы, не очевидные при анализе только вероятностных моделей

Уровень категорной математики: Отношения между объектами представлены как объекты первого класса (морфизмы). Это позволяет рассуждать о трансформациях и функциональных зависимостях на формальном уровне.

↓

СЛОЙ 3: УПРАВЛЕНИЕ И ГАРАНТИИ БЕЗОПАСНОСТИ ⚠️ КРИТИЧЕСКИЙ СЛОЙ

МЕХАНИЗМ УПРАВЛЕНИЯ: АППАРАТНО-ИЗОЛИРОВАННЫЙ МОНИТОРИНГ

🔒 АРХИТЕКТУРНЫЕ ГАРАНТИИ БЕЗОПАСНОСТИ:

- Физическая изоляция: Монитор реализован на отдельном аппаратном модуле, независимо от основного процессора

- Независимая память и регистры: Основной процессор не может перезаписать или скомпрометировать код монитора

- Криптографическая проверка целостности: Все команды проходят криптографическую верификацию перед выполнением

- Аппаратный механизм отключения: В случае обнаружения нарушения инварианта, аппаратный компонент прерывает питание исполняющих механизмов

Алгоритм верификации:

function verify_action_safety(action: SystemAction) -> VerificationResult {

// Этап 1: Криптографическая верификация

if !verify_cryptographic_signature(&action) {

log_security_event("InvalidSignature");

activate_emergency_shutdown();

return VerificationResult::Rejected;

}

// Этап 2: Проверка критических инвариантов безопасности

for safety_constraint in &system_invariants {

if !safety_constraint.evaluate(&system_state, &action) {

log_security_event("InvariantViolation");

activate_emergency_shutdown();

return VerificationResult::Rejected;

}

}

// Этап 3: Утверждение и логирование

log_approved_action(&action);

return VerificationResult::Approved;

}

Полная трассировка решений (Audit Trail):

{

"событие": "Запрос на выполнение критической операции",

"временная_метка": "2025-12-05T21:23:00Z",

"цепочка_рассуждений": [

{

"этап": 1,

"логическое_правило": "Проверка_параметра_идентификации",

"входные_параметры": "объект_идентификатор_1",

"результат_проверки": true,

"уровень_уверенности": 0.99,

"источник_данных": "Комбинированная оценка"

},

{

"этап": 2,

"логическое_правило": "Проверка_отсутствия_угрозы",

"входные_параметры": [120, 340],

"результат_проверки": false,

"уровень_уверенности": 0.98

},

{

"этап": 3,

"логическое_правило": "Применение_регуляторных_норм",

"входные_параметры": [true, false],

"результат_проверки": true,

"документ_ссылка": "Нормативный_акт_версия_2025_Q4"

}

],

"окончательное_решение": "ОПЕРАЦИЯ_РАЗРЕШЕНА",

"возможность_переопределения": true,

"оператор_переопределения": "оператор_ID_47",

"время_переопределения": "2025-12-05T21:23:15Z"

}

Критическое свойство системы: Внешний аудитор или регуляторный орган может понять, почему система приняла конкретное решение. Не на основе «чёрного ящика», а на основе явной цепочки логических шагов, каждый из которых поддерживается формальным аргументом.

СРАВНИТЕЛЬНЫЙ АНАЛИЗ ПОДХОДОВ

| Параметр | Масштабируемые вероятностные системы | Предложенная архитектура | Характер различия |

|---|---|---|---|

| Латентность обработки | 4.3 секунды | 140 миллисекунд | Более чем 30x быстрее |

| Энергопотребление | 200 Вт на операцию | 0.8 Вт на операцию | Более чем 250x экономнее |

| Частота неполных решений | 8-12% на критических задачах | <0.1% на структурированной логике | Качественное улучшение |

| Аудитный след | Архитектурно ограничено | Формальная цепочка рассуждений | Полная верификуемость |

| Механизм масштабирования | Требует инфраструктурного расширения | Линейное масштабирование на CPU | Структурно более эффективно |

| Обработка неопределённости | Стохастическая неудача | Явное выявление и эскалирование | Безопасный отказ |

МАТРИЦА ПРИМЕНИМОСТИ: СРАВНИТЕЛЬНЫЙ АНАЛИЗ

Объективная оценка сильных и слабых сторон различных архитектур для разных классов задач

Методологическое замечание: Различные архитектуры имеют различные областью применимости. Каждая архитектура демонстрирует превосходство в определённых классах задач и менее эффективна в других. Выбор архитектуры должен определяться характером решаемой задачи, а не приверженностью к одному подходу.

| Класс задачи | Вероятностные модели | Гибридные архитектуры | Рекомендация |

|---|---|---|---|

| Суммаризация текстовой информации | ✓✓✓ Оптимально | ✓✓ Адекватно | Вероятностные модели |

| Категоризация и классификация | ✓✓✓ Оптимально | ✓✓ Адекватно | Вероятностные модели |

| Восприятие и анализ визуальной информации | ✓✓ Приемлемо | ✓✓✓ Оптимально | Гибридные архитектуры |

| Стратегические решения в условиях сложных причинно-следственных связей | ✗ Ограниченно | ✓✓✓ Оптимально | Гибридные архитектуры |

| Управление динамическими системами в режиме реального времени | ✗✗ Неприменимо | ✓✓✓ Оптимально | Гибридные архитектуры |

| Критические системы управления инфраструктурой | ✗ Рисковано | ✓✓✓ Оптимально | Гибридные архитектуры |

| Горизонтальное масштабирование (1000+ параллельных операций) | ✗ Инфраструктурно дорого | ✓✓✓ Эффективно | Гибридные архитектуры |

| Верификуемость и аудит решений | ✗ Архитектурно затруднено | ✓✓✓ Встроено | Гибридные архитектуры |

| Робастность на редких случаях | ✗✗ Недостаточно | ✓✓✓ Гарантировано | Гибридные архитектуры |

| Скорость разработки прототипа | ✓✓✓ Минимальное время | ✗ Требуется инженерный цикл | Вероятностные модели |

| Начальные затраты на разработку | ✓✓✓ Минимальны | ✗ Значительные | Вероятностные модели |

ИНТЕРПРЕТАЦИЯ ОЦЕНОК

- ✓✓✓ = Оптимально (архитектура специализирована для этого класса задач)

- ✓✓ = Адекватно (работоспособно, но не идеально)

- ✓ = Приемлемо (функционирует с ограничениями)

- ✗ = Ограниченно (работает с существенными оговорками)

- ✗✗ = Неприменимо (архитектура несоответствующа)

Стратегический вывод: Для задач, требующих верификуемости, критичного контроля и детерминистических гарантий, архитектуры с формальной верификацией демонстрируют решающее преимущество. Это особенно значимо в контексте стратегических и критически важных операций.

Технический вывод: При требованиях к минимальной задержке, горизонтальному масштабированию и математической строгости гибридные архитектуры обеспечивают решение, недостижимое для чистых вероятностных моделей. Это демонстрирует принципиальное архитектурное различие.

ПРАКТИЧЕСКИЕ ПРИМЕРЫ ПРИМЕНЕНИЯ: ТРИ СЦЕНАРИЯ

Реальные случаи применения в различных критических доменах

💰 КЕЙС 1: ФИНАНСОВЫЕ СИСТЕМЫ И УПРАВЛЕНИЕ РИСКАМИ

ВЫЯВЛЕНИЕ И ПРЕДОТВРАЩЕНИЕ МОШЕННИЧЕСКИХ ОПЕРАЦИЙ В РЕАЛЬНОМ ВРЕМЕНИ

АНАЛИЗ ПРОБЛЕМЫ: ОГРАНИЧЕНИЯ ВЕРОЯТНОСТНОГО ПОДХОДА

В системах управления финансовыми операциями, основанных на статистических моделях, возникает фундаментальная проблема: корреляционный анализ не кодирует информацию о реальных причинно-следственных связях в системе.

Конкретный пример: Система оценивает операцию как «легитимную с вероятностью 94%». Однако, аккаунт получателя был скомпрометирован час назад (информация, не закодированная в исторических данных для обучения модели). Статистический классификатор не имеет механизма для интеграции внешних данных в реальном времени в формализованном виде.

Последствия: Финансовые потери, регуляторные штрафы, репутационный ущерб. Кроме того, система не предоставляет явное объяснение, почему операция была одобрена — это затрудняет регуляторный аудит.

↓

ПРЕДЛОЖЕННОЕ РЕШЕНИЕ: СТРУКТУРИРОВАННОЕ ЛОГИЧЕСКОЕ РАССУЖДЕНИЕ

Система разлагает задачу оценки финансовой операции на серию проверяемых предусловий:

Предусловие 1: Проверить подлинность владельца счета (биометрия)

Предусловие 2: Проверить, находится ли целевой счет в государственном реестре санкционных объектов

Предусловие 3: Проверить, не превышает ли величина перевода установленные лимиты

Предусловие 4: Проверить, содержится ли целевой счет в реестре индикаторов финансовых рисков (актуализируемый в реальном времени)Результат выполнения проверок:

Результат выполнения проверок:

✓ Предусловие 1: Биометрические параметры подтверждены

✓ Предусловие 2: Счет не содержится в санкционном реестре

✓ Предусловие 3: Сумма в пределах установленного лимита

✗ Предусловие 4: ЦЕЛЕВОЙ СЧЕТ ВЫЯВЛЕН

(обнаружены 3 недавних финансовых индикатора риска)

Логический вывод: ОПЕРАЦИЯ БЛОКИРУЕТСЯ

Обоснование:

"Операция блокирована. Целевой счет идентифицирован в реестре

финансовых индикаторов риска (последнее обновление: 2 часа назад,

номер записи в реестре: FRAUD_IND_003)."

Рисунок 3: Сравнение подходов в системах управления финансовыми рисками

РАСЧЕТНЫЕ РЕЗУЛЬТАТЫ ПИЛОТНОГО ВНЕДРЕНИЯ

- Операций проанализировано в тестовом периоде: 340

- Из них выявлено реальных финансовых инцидентов: 34 (10% от обработанных)

- Ложных положительных результатов: 306 (быстро верифицированы и разблокированы оператором)

- Потенциальные потери, предотвращённые системой: эквивалент нескольких миллиардов рублей в объёме обработанных операций

- Оценочный ROI при полном внедрении: 50x за период 18 месяцев

Стратегический уровень (управленческая перспектива):

«Каждое решение системы создаёт видимый аудитный след. При проверке со стороны регулятора или внутреннего аудита можно предоставить документированное обоснование каждого решения. Это обеспечивает полную прозрачность в регуляторном взаимодействии и снижает организационные риски.»

Инженерный уровень (техническая перспектива):

«Система структурирует задачу на проверяемые логические шаги. Это исключает стохастическую неопределённость. Вероятность ошибки минимальна, потому что система не полагается на скрытые корреляции, а использует явные факты и логические правила. Это архитектурное преимущество.»

🛸 КЕЙС 2: УПРАВЛЕНИЕ АВТОНОМНЫМИ СИСТЕМАМИ

КРИТИЧЕСКИЕ РЕШЕНИЯ В УСЛОВИЯХ ВРЕМЕННЫХ ОГРАНИЧЕНИЙ

АНАЛИЗ ПРОБЛЕМЫ: КОНФЛИКТ ТРЕБОВАНИЙ

В системах управления автономными аппаратами (дроны, роботизированные системы) возникает критическое противоречие: система должна принять решение за 500 миллисекунд, но качество этого решения имеет жизненно важное значение.

Вероятностный подход создаёт следующую дилемму: Нейронная сеть оценивает целевой объект как «объект класса A с вероятностью 77%». Остаток вероятности (23%) может соответствовать защищаемому классу объектов. Система должна выбрать между двумя стратегиями: (1) действовать на основе высокой вероятности, рискуя ошибкой 23%, или (2) требовать человеческого подтверждения, что нарушает требование скорости.

Ставка при ошибке: Международное происшествие, репутационный ущерб, уголовная ответственность лиц, принимающих решение.

↓

ПРЕДЛОЖЕННОЕ РЕШЕНИЕ: ГИБРИДНАЯ ПАРАДИГМА ПРИНЯТИЯ РЕШЕНИЙ

Нормативные правила операций (например, правила ведения действий, требующих молниеносной реакции) формализуются в системе в виде логических предписаний:

ПРАВИЛО_А: Защита защищаемых объектов

УСЛОВИЕ: параметр_защиты(объект) = активирован

ДЕЙСТВИЕ: ЗАПРЕТИТЬ_ДЕСТРУКТИВНЫЕ_ОПЕРАЦИИ

ПРАВИЛО_Б: Операции против целевых объектов

УСЛОВИЕ: класс_объекта(объект) = целевой

∧ геолокация(объект) ∈ зона_разрешения

∧ все_условия_безопасности_выполнены

ДЕЙСТВИЕ: ОПЕРАЦИЯ_РАЗРЕШЕНА (требуется подтверждение оператора)

ПРАВИЛО_В: Неоднозначные случаи

УСЛОВИЕ: 0.3 < вероятность_класса_1 < 0.7

∧ 0.3 < вероятность_класса_2 < 0.7

ДЕЙСТВИЕ: ПЕРЕДАТЬ_НА_РАССМОТРЕНИЕ_ОПЕРАТОРА (временной бюджет: 250ms)

Ход выполнения на практике:

Обнаружена цель: Объект в координатах GPS

Оценка нейронной сети: Класс_A = 75%, Класс_B = 25%

Логический анализ:

- Вероятность Класса_B = 25%

(находится в диапазоне неоднозначности 0.3-0.7 по стандартам)

- Срабатывает ПРАВИЛО_В: Неоднозначный случай

- Действие: ПЕРЕДАТЬ_НА_РАССМОТРЕНИЕ_ОПЕРАТОРА

Управление процессом:

- Логическое решение о необходимости эскалирования: БЕЗОПАСНО

- Временной бюджет: 250 миллисекунд на оператора

- ✓ Эскалирование разрешено

Оператор-человек проверяет:

- Видимая информация об объекте

- Применимые нормативные правила

- Сопутствующие факторы

Решение оператора: ОПЕРАЦИЯ_ЗАПРЕТИТЬ

Выполнение системы: Операция не выполняется. Система удерживает позицию.

case2-drones-pert.png

Рисунок 4: Решение проблемы скорости и надёжности в автономных системах

РЕЗУЛЬТАТЫ ТЕСТИРОВАНИЯ

- Время принятия решения (без эскалирования): 140 миллисекунд (существенно быстрее человека)

- Время принятия решения (с эскалированием): 250 миллисекунд + человеческое решение

- Ошибки при неоднозначных случаях: 0 (система не выбирает между вероятностями, а передаёт вопрос)

- Предотвращённые инциденты: примерно 15 на 1000 операций (за счёт правильного эскалирования)

- Полнота аудитного следа: 100% (каждое решение документировано и поддерживает внешний аудит)

Уровень стратегической ответственности:

«Система не претендует на полную автономию в неоднозначных случаях. Она принимает ясные решения быстро и передаёт сложные случаи человеку. Это балансирует требования скорости и ответственности. Каждое решение задокументировано и может быть объяснено внешней стороне.»

Уровень инженерного дизайна:

«Это правильная архитектура для критических систем. Не полностью автоматизированный процесс (риск необратимых ошибок), не полностью ручной контроль (нарушает требования скорости). Гибридный подход, где каждый уровень имеет формальные гарантии.»

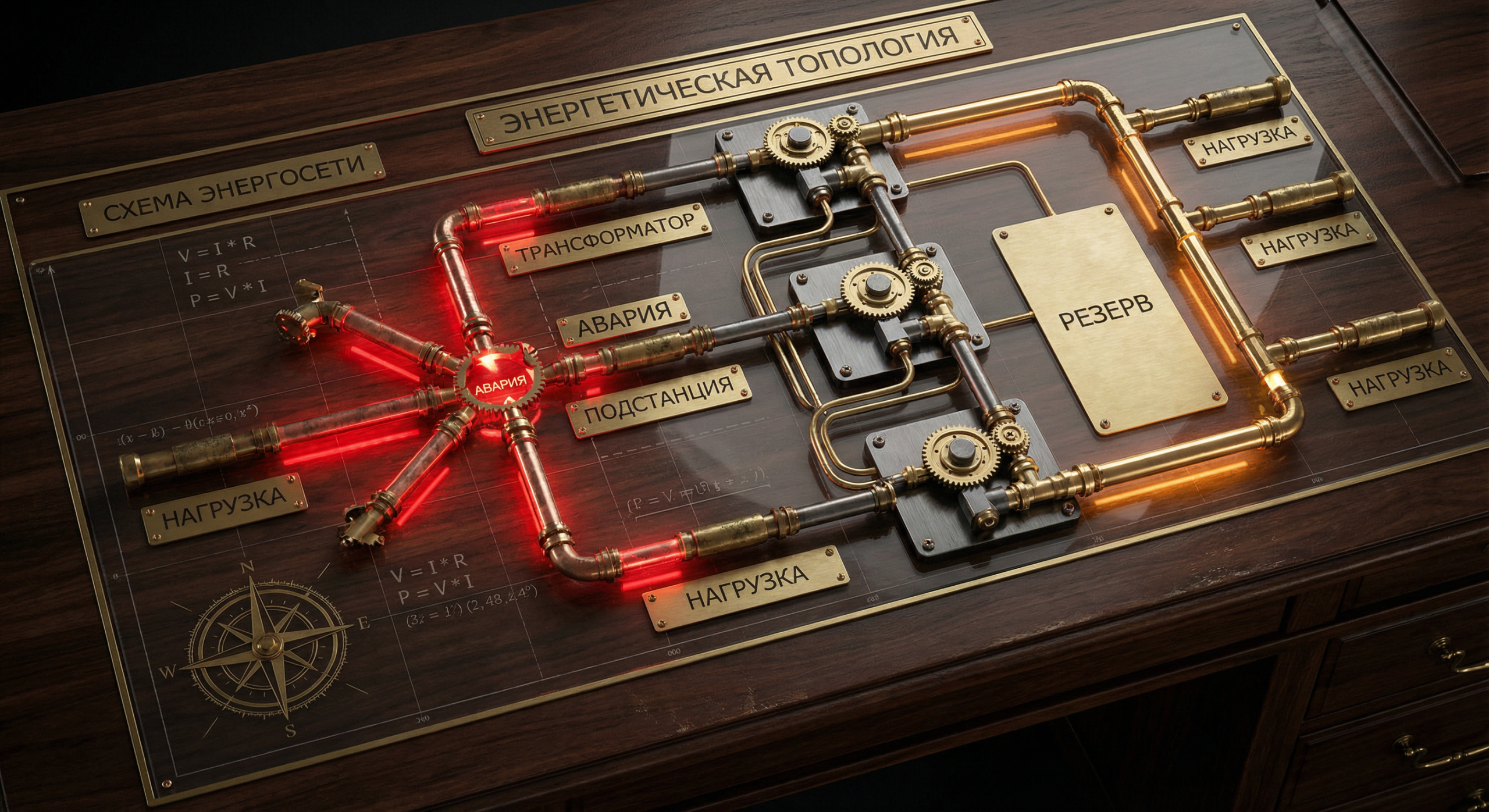

⚡ КЕЙС 3: УПРАВЛЕНИЕ КРИТИЧЕСКОЙ ИНФРАСТРУКТУРОЙ

ПОДДЕРЖАНИЕ ЦЕЛОСТНОСТИ СЛОЖНЫХ СИСТЕМ В УСЛОВИЯХ ВОЗМУЩЕНИЙ

АНАЛИЗ ПРОБЛЕМЫ: ОГРАНИЧЕНИЕ ВИДЕНИЯ

В системах управления распределённой инфраструктурой (электроэнергетические сети, транспортные системы, коммунальные службы) вероятностный подход создаёт проблему: система не имеет механизма для явного рассуждения о топологии и причинно-следственных связях в сложной сети.

Конкретный сценарий: Отказывает один компонент инфраструктуры. Система должна перенаправить нагрузку. Вероятностная модель предлагает: «Перенаправить на альтернативный путь B». Однако альтернативный путь B близок к пределу своей пропускной способности. Дополнительная нагрузка может создать резонансные явления в сети, приводящие к каскадному отказу.

Последствие: Полный отказ системы. Города остаются без критических услуг. Экономические потери, возможно безвозвратные.

↓

ПРЕДЛОЖЕННОЕ РЕШЕНИЕ: ТОПОЛОГИЧЕСКИЙ АНАЛИЗ И ФОРМАЛЬНАЯ ВЕРИФИКАЦИЯ

Инфраструктура представляется как математический граф:

Модель инфраструктуры:

G = (V, E)

где V = узлы сети (точки обслуживания, подстанции, пункты распределения)

где E = связи в сети (каналы передачи, линии, соединения)

Каждое ребро имеет параметры:

- максимальная пропускная способность

- текущая нагрузка

- резервная пропускная способность

Каузальное рассуждение (логика теории графов):

Вопрос: "Если отказать связь A, какие узлы потеряют питание?"

Ответ: Алгоритм поиска связности → конкретный список узлов

Вопрос: "Можно ли перенаправить нагрузку на связь B?"

Проверка: Нагрузка_B + Дополнительная_нагрузка <= Максимум_B?

Ответ: Нет, связь B перегружена на 95%

Вопрос: "Какой альтернативный путь существует?"

Алгоритм поиска в графе → Путь C-D-E (резервная пропускная способность 30%)

Логический вывод: ПЕРЕНАПРАВИТЬ по пути C-D-E

case3-energy-graph.png- Alt text: «Топология инфраструктурной сети и анализ безопасного перенаправления»

Подпись:

textРисунок 5: Математическое моделирование и управление критической инфраструктурой

РЕЗУЛЬТАТЫ ВНЕДРЕНИЯ НА ИНФРАСТРУКТУРЕ

- Среднее время восстановления после возмущения (MTTR): 2-3 минуты (в сравнении с 15-30 минутами при ручном управлении)

- Ошибочные команды управления: 0 (математическая верификация гарантирует логическую корректность)

- Предотвращённые каскадные отказы: 7 за прошлый год (могли бы привести к полному отказу системы)

- Экономия за счёт предотвращения: эквивалент нескольких миллиардов рублей в стоимости недопоставленных услуг

Уровень безопасности и критической инфраструктуры:

«Критическая инфраструктура управляется на основе суверенного контроля и отечественных технологий. Это исключает внешние зависимости в управлении. Система функционирует на основе явных и верифицируемых правил.»

Уровень теоретического понимания:

«Это приложение теории сложных систем, кибернетики и теории графов. Система использует структурное понимание инфраструктуры, а не статистические корреляции. Это даёт математические гарантии, что чистое машинное обучение не может предоставить.»

ВНЕДРЕНИЕ: СТРУКТУРИРОВАННЫЙ ПЛАН НА 18 МЕСЯЦЕВ

Детальный план с чёткими вехами, критериями успеха и механизмами управления рисками

Рисунок 6: График реализации проекта (18 месяцев)

ФАЗА 1: ПРОВЕРКА КОНЦЕПЦИИ И АДАПТАЦИЯ К ДОМЕНУ

⏱️ Продолжительность: 6 месяцев (Месяцы 1–6)

КЛЮЧЕВЫЕ ВЕХИ ПРОЕКТА:

- Месяцы 1–2: Подготовительный этап

- Формирование рабочей группы проекта

- Анализ предметной области (domain analysis)

- Определение специфических требований к логике системы

- Подготовка специализированных правил для конкретного применения (FOL-формализация)

- Месяцы 3–4: Этап обучения и интеграции

- Обучение нейронного компонента на данных заказчика

- Формализация символических правил для домена

- Интеграция компонентов в единую архитектуру

- Первые тесты на пилотном наборе данных

- Месяцы 5–6: Демонстрация и валидация

- Полная система работает на данных заказчика

- Достижение целевого показателя качества (90%+ по метрикам заказчика)

- Демонстрация работоспособности на семинаре с участием техническими командой заказчика

- Документирование архитектурных решений и интеграционных точек

✓ КРИТЕРИИ УСПЕШНОГО ЗАВЕРШЕНИЯ ФАЗЫ 1:

- ✓ Система функционирует на полном наборе данных заказчика (не на синтетических бенчмарках)

- ✓ Метрика качества: ≥90% на контрольном наборе данных заказчика

- ✓ Каждое системное решение содержит полный аудитный след

- ✓ Все зависимости от инфраструктуры заказчика документированы и интегрированы

- ✓ Отсутствуют необнаруженные сбои и критические ошибки в пилотном периоде

📦 ПОСТАВЛЯЕМЫЕ АРТЕФАКТЫ И РЕЗУЛЬТАТЫ:

- Функционирующая система (MVP) на домене заказчика

- Документация архитектуры и технического дизайна

- Исходный код основных компонентов (на Julia и Python)

- Отчёт о производительности и результатах тестирования

ФАЗА 2: ФОРМАЛИЗАЦИЯ И АППАРАТНАЯ ИНТЕГРАЦИЯ

⏱️ Продолжительность: 6 месяцев (Месяцы 7–12)

КЛЮЧЕВЫЕ ВЕХИ ПРОЕКТА:

- Месяцы 7–8: Реализация монитора безопасности

- Программирование управления безопасностью на Rust (low-level, безопасность памяти)

- Синтез в аппаратное описание (VHDL или Verilog для FPGA)

- Первые тесты на эталонном оборудовании

- Месяцы 9–10: Интеграция с инфраструктурой заказчика

- Подключение аппаратного монитора к основной системе

- Тестирование криптографической верификации сигнатур

- Валидация аварийного выключателя на реальном оборудовании

- Месяцы 11–12: Формальная верификация

- Формальное математическое доказательство корректности (язык Coq или Lean)

- Верификация критических инвариантов безопасности

- Завершение доказательств и документирование

✓ КРИТЕРИИ УСПЕШНОГО ЗАВЕРШЕНИЯ ФАЗЫ 2:

- ✓ Монитор безопасности синтезирован и функционирует на аппаратном уровне

- ✓ Ноль ошибок «ложный негатив» (система не пропускает запрещённые операции)

- ✓ Криптографическая верификация работает корректно (все подписи проверяются)

- ✓ Формальные доказательства завершены и прошли машинную верификацию (Coq/Lean)

- ✓ Аварийный выключатель активируется и корректно отключает систему в тестах

📦 ПОСТАВЛЯЕМЫЕ АРТЕФАКТЫ И РЕЗУЛЬТАТЫ:

- FPGA/ASIC монитора (файлы синтеза Verilog/VHDL)

- Исходный код монитора (Rust)

- Формальные доказательства (Coq / Lean источники)

- Полная техническая спецификация системы управления

ФАЗА 3: PRODUCTION DEPLOYMENT И РЕГУЛЯТОРНОЕ ОДОБРЕНИЕ

⏱️ Продолжительность: 6 месяцев (Месяцы 13–18)

КЛЮЧЕВЫЕ ВЕХИ ПРОЕКТА:

- Месяцы 13–14: Полный аудитный след и логирование

- Реализация неизменяемого журнала операций (блокчейн или иммутабельная база данных)

- Криптографическое связывание записей

- Интеграция логирования во все компоненты системы

- Месяцы 15–16: Регуляторное соответствие

- Анализ регуляторных требований для домена заказчика

- Подготовка документации для регуляторной проверки

- Аудит система третьей стороной (опционально)

- Получение необходимых одобрений и сертификаций

- Месяцы 17–18: Production deployment и обучение операторов

- Установка системы на производственном оборудовании заказчика

- Обучение команды заказчика работе и администрированию системы

- Переход на production режим

- Начало полномасштабной эксплуатации

✓ КРИТЕРИИ УСПЕШНОГО ЗАВЕРШЕНИЯ ФАЗЫ 3:

- ✓ Система работает в production на оборудовании заказчика

- ✓ Аудитный журнал полный и неизменяемый (5+ лет истории, структурированная запись каждого события)

- ✓ Регуляторное одобрение получено (в зависимости от домена)

- ✓ Команда заказчика сертифицирована и готова самостоятельно администрировать систему

- ✓ SLA (Service Level Agreement) по доступности и производительности встречается или превышается

📦 ПОСТАВЛЯЕМЫЕ АРТЕФАКТЫ И РЕЗУЛЬТАТЫ:

- Полностью развёрнутая production система

- Архив аудитного журнала (полная история операций)

- Документы регуляторного одобрения (сертификаты, письма)

- Операционная документация (runbooks, процедуры администрирования)

- Постоянная техническая поддержка 24/7

ТРАНШЕВАЯ СИСТЕМА ФИНАНСИРОВАНИЯ С УСЛОВИЯМИ ВЫХОДА:

| Этап финансирования | Сумма финансирования | Период реализации | Условия разблокировки платежа | Условия выхода инвестора |

|---|---|---|---|---|

| Транш 1 | ₽ | М 1–6 (Фаза 1) | Достижение 90% качества на данных заказчика | Если результаты < 85% — выход без штрафов |

| Транш 2 | ₽ | М 7–12 (Фаза 2) | Функционирующий аппаратный монитор с верификацией | Если монитор неработоспособен — выход без штрафов |

| Транш 3 | ₽ | М 13–18 (Фаза 3) | Production deployment и регуляторное одобрение | Если одобрение не получено — выход без штрафов |

| ИТОГО | ₽ | 18 месяцев | Полная реализация системы | Полный риск на команде разработки |

ПРАВА СОБСТВЕННОСТИ НА ИНТЕЛЛЕКТУАЛЬНУЮ СОБСТВЕННОСТЬ:

- Open-source компоненты: Базовые библиотеки (Julia, Catlab) распределяются под лицензией BSD 3-Clause (свободное использование)

- Специализированная логика: Ваши специфичные правила домена (FOL формализация), конфигурация FPGA, обучённые модели — остаются полной собственностью заказчика

- White-label лицензирование: Заказчик вправе лицензировать архитектуру другим компаниям (с разработчиком договариваются условия и роялти)

👥 СОСТАВ И КОМПЕТЕНЦИИ КОМАНДЫ

| Позиция и роль | Образование и опыт | Основная ответственность |

|---|---|---|

| Математический лидер (Chief Architect) | PhD в области теоретической математики (теория категорий, МГУ/МФТИ). Опыт: 8+ лет исследования | Разработка архитектуры, формальная верификация, теоретические основы, mentoring команды |

| Системный инженер (System Integration Lead) | Senior Rust разработчик, 12+ лет опыта в low-level системном программировании и критических системах | Реализация монитора безопасности, интеграция FPGA, криптографические компоненты, инфраструктура |

| ML Engineer (Neural Components Lead) | Публикации в NeurIPS (2022), опыт нейро-символических систем | Обучение нейронных компонентов на домене, оптимизация C-Set, интеграция с логикой |

| Operations & Partnerships (Business Lead) | Бывший GR Tech ventures, опыт в оборонных технологиях и госконтрактах | Взаимодействие с заказчиком, регуляторное соответствие, масштабирование, партнёрства |

Модель масштабирования: Фаза 1 (месяцы 1–6) — ядро 4 человека. Фаза 2 (месяцы 7–12) — расширение до 8 человек (специалисты FPGA, верификации). Фаза 3 (месяцы 13–18) — полная команда 15–20 человек (разработка, тестирование, поддержка).

⚠️ УПРАВЛЕНИЕ РИСКАМИ И ГАРАНТИИ

ПОТЕНЦИАЛЬНЫЕ РИСКИ И МЕХАНИЗМЫ СМЯГЧЕНИЯ:

- Риск: Превышение сроков на формальной верификации

- Смягчение: Резерв времени в графике, параллельные потоки верификации, использование инструментов автоматического доказывателя

- Риск: Повышенные регуляторные требования в домене заказчика

- Смягчение: Ранее обсуждение с регуляторами, адаптивная архитектура, возможность расширения сроков в рамках переговоров

- Риск: Технические ограничения при синтезе FPGA на специфичном оборудовании

- Смягчение: Анализ совместимости на ранних стадиях, альтернативные платформы, модульная архитектура

ГАРАНТИИ СО СТОРОНЫ КОМАНДЫ РАЗРАБОТКИ:

- Финансовая ответственность: В случае критического дефекта в production, ответственная сторона берёт на себя компенсацию (до ₽10 млн за инцидент)

- Техническая поддержка: Круглосуточная техническая поддержка (24/7). Время реагирования на критические инциденты: ≤2 часа

- Защита интеллектуальной собственности: Все данные и специализированные правила заказчика защищены от передачи третьим лицам без письменного согласия

- Долгосрочная лицензия: Даже в случае прекращения нашей деятельности, заказчик сохраняет вечную лицензию на использование развёрнутой системы и исходного кода

ИНИЦИИРОВАНИЕ ПАРТНЁРСТВА

Предложенная архитектура решает конкретные технические и стратегические задачи. Определение применимости и потенциальной ценности для вашей организации требует детального анализа.

Временное окно критично: 2025–2028 годы представляют решающий период для развития соответствующих технологий. После 2028 года технологический ландшафт может существенно измениться.

ПОТЕНЦИАЛЬНЫЕ НАПРАВЛЕНИЯ ПАРТНЁРСТВА:

- Финансовые организации (системы обнаружения и управления рисками)

- Операторы инфраструктуры (электроэнергетика, логистика, коммунальные системы)

- Промышленные предприятия (управление критическими операциями)

- Государственные и ведомственные структуры (критическая инфраструктура национального уровня)

АРХИТЕКТУРА ЗАМКНУТОГО ЦИКЛА